|

|

在 1.Disclosure、 2.Traffic Analysis、3.Masqurade、4.Content

Modification、5.Sequence Modification、6.Timing

Modification、7.Repudiation等七種網路通訊攻擊法中,下列敘述何者

錯誤?

|

| A. |

預防第1、第2種攻擊法是屬於訊息確認的範圍 |

| B. |

防第3到第6種攻擊法是屬於訊息確認的範圍 |

| C. |

防禦第3到第6種攻擊法是屬於數位簽章的範圍 |

| D. |

預防第7種攻擊法是屬於數位簽章的範圍 |

|

|

|

|

下列敘述何者錯誤?

|

| A. |

訊息加密、MAC、雜湊函數等三種方法可以產生確認器(Authenticator)的功能 |

| B. |

雜湊函數是單向的,但區段加密法卻是可逆的 |

| C. |

給定任意區段

x,無法找到下列區段的 y: y≠x且 H(y) = H(x)是屬於強碰撞抵抗力 |

| D. |

Data

Authentication Algorithms發表在FIPS PUB 113,同時也是ANSI

X9.17標準,使用DES CBC模式 |

|

|

|

下列敘述何者錯誤? |

| A. |

在對稱式區塊加密法中,若要讓加密程序可逆(也就是能解密),必須讓每個明文區塊產生唯一的密文區塊 |

| B. |

雜湊函數的輸入是可變長度的訊息,而其輸出則為固定長度的雜湊值 |

| C. |

最簡單的雜湊函數是將每一區段所有位元逐一進行XOR運算 |

| D. |

加密演算法中崩塌效應如果變化很大,就

增加了明文或金鑰被找到的機會 |

|

|

|

|

|

上圖為何種區塊密文之運作模式? |

| A. |

ECB

(Electronic Code Book) |

| B. |

CBC (Cipher

Block Chaining) |

| C. |

CFB (Cipher

Feed Back) |

| D. |

OFB (Output

Feed Back) |

|

|

|

上圖為何種區塊密文之運作模式? |

| A. |

ECB

(Electronic Code Book) |

| B. |

CBC (Cipher

Block Chaining) |

| C. |

CFB (Cipher

Feed Back) |

| D. |

OFB (Output

Feed Back) |

|

|

|

下述何者正確? |

| A. |

對點對點加密(End-to-End

Encryption)而言,每個訊息在交換器內都是危險的,也無法控制每個節點的安全性 |

| B. |

如果使用連線加密(Link

Encryption),那麼使用者的資料是安全的,但是資料的路徑資訊卻是不安全的 |

| C. |

網路層(Network

Layer)是連線加密可以實施的最底層 |

| D. |

在應用層上實施點對點加密的缺點是,需要處理物件的數目急劇地增加 |

|

|

|

下列有關通訊金鑰(Session Key)與主

金鑰(Master

Key)何者敘述錯誤? |

| A. |

通訊金鑰(Session Key)只會被使用於某段邏輯通道內, 使用完即丟棄 |

| B. |

用來加密通訊金鑰的稱為主金鑰(Master

Key) |

| C. |

如果有N個物件要兩兩互相通訊總共需要N(N-1)/2把主金鑰(Master

Key) |

| D. |

如果有金鑰分送中心(KDC),則取得通訊

金鑰的線路與使用者傳訊的線路是不一樣的 |

|

|

|

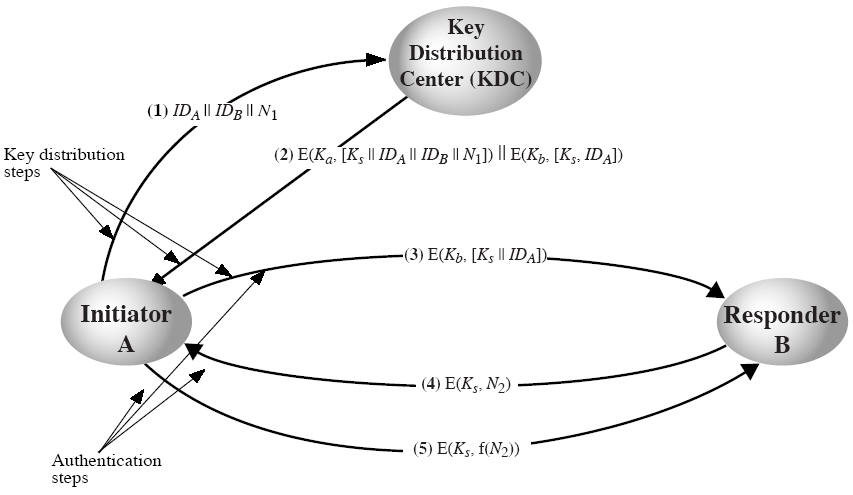

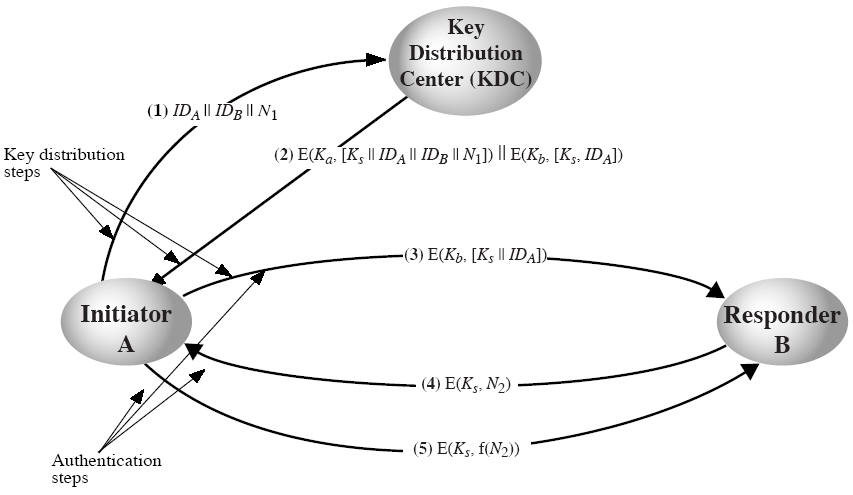

有關金鑰分送,下列敘述何者錯誤? |

| A. |

||

代表執行OR運算 |

| B. |

N1,N2代表臨時亂數(Nonce) |

| C. |

Ka,

Kb為A與B的主金鑰(Master Key) |

| D. |

分送金鑰只需執行步驟(1)(2)(3) |

|

|

|

下列敘述何者錯誤? |

| A. |

就連結導向(Connection-oriented)的通訊協定而言,不同的連線(Connection)必須使用不同的通訊

金鑰(Session

Key) |

| B. |

就非連結導向(Connectionless-oriented)的通訊協定而言,通訊

金鑰(Session

Key)的更換頻率並不明顯 |

| C. |

通訊金鑰不可作為檔案加密之用 |

| D. |

通訊金鑰可以作為個人識別碼(PIN-Personal

Identification Number)之加密 |

|

|

|

|

下圖何者屬於RSA數位簽章之運作方式?

|

| A. |

|

| B. |

|

| C. |

|

| D. |

|

|

|

|

|

有關亂數產生器,下述何者錯誤? |

| A. |

對亂數之產生有隨機性(randomness)與獨立性(Independence)兩種需求 |

| B. |

沒有任何測試可以用來證明獨立性 |

| C. |

密碼學上是利用演算法來產生亂數,這些演算法所產生的亂數並不是隨機的 |

| D. |

ANSI

X9.17所制定的方法是一種很強的虛擬亂數產生器 |

|

|

|

下列敘述何者正確? |

| A. |

公開金鑰加密法比傳統加密法更安全 |

| B. |

公開金鑰加密法可以淘汰傳統加密法 |

| C. |

公開金鑰加密法讓金鑰分送變得十分容易 |

| D. |

公開金鑰加密法是使用數學函數,而非重排(Transposition)與取代(Substitution) |

|

|

|

下列敘述何者錯誤? |

| A. |

公開金鑰加密法的發現者是Rivest,

Shamir, 與Adleman (RSA)三位猶太裔之美國數學家 |

| B. |

RSA是一種區段加密法 |

| C. |

公開金鑰加密法目前僅限於

金鑰管理與電子簽章的應用 |

| D. |

目前仍無法用數學的方式證明,用公開

金鑰來計算私密金鑰是不可行的 |

|

|

|

下列敘述何者正確? |

|

|

A.下圖乃表示公開金鑰加密法可用來支援確認性(Authentication)之要求

|

| |

B.下圖乃表示公開金鑰加密法可用來支援私密性(Confidentiality)之要求

|

| C. |

大多數對RSA的密碼破解都著重於質因數分解法 |

| D. |

MAC不使用金鑰,

只使用函數計算值 |

|

|

|

下列何者不是公開金鑰的分送系統? |

| A. |

公開聲明(Public

Announcement)或公用目錄(Publicly Available Directory) |

| B. |

公開金鑰管理中心(Public-Key

Authority) |

| C. |

公開金鑰憑證(Public-Key

Certificate) |

| D. |

以上皆是公開金鑰的分送系統 |

|

|

在一RSA系統中, n=119, e=5, 試問其私密金鑰值 d? |

| A. |

55 |

| B. |

77 |

| C. |

99 |

| D. |

11 |

|

|

|

在一RSA系統中, p=3, q=11, e=7, 試問其私密金鑰值 d? |

| A. |

3 |

| B. |

5 |

| C. |

7 |

| D. |

9 |

|

|

|

上題中, 若明文M=5, 則其密文C為多少? |

| A. |

14 |

| B. |

25 |

| C. |

28 |

| D. |

19 |

|

|

|

若w=5, 則其在模數為7的同餘加法反元素為多少? |

| A. |

2 |

| B. |

5 |

| C. |

-5 |

| D. |

-2 |

|

|

|

若w=5, 則其在模數為7的同餘乘法反元素為多少?

|

| A. |

3 |

| B. |

2 |

| C. |

0.2 |

| D. |

0.5 |

|

| 推演題

(40%) |

|

1.

下圖為DES演算法之整體架構圖、每回合(Round)之運算架構、金鑰重排選擇1(PC1)、金鑰重排選擇2(PC2)、左移列表、與8個S-Box,試回答下述問題:

(1)

若輸入的金鑰值為0123456789ABCDEF(十六進制表示法),即二進制表示為 0000 0001 0010 0011 0100 0101 0110

0111 1000 1001 1010 1011 1100 1101 1110 1111,試找出第一回合子金鑰(48bits)

(每一括弧內為4個bits)? (10%)

( )(

)( )( )(

)( )( )(

)( )( )(

)( )

(2) 若進入8個S-Box前的值(48

bits)為

1111 0000 1110 0101 0001 0001 1100 0100 0100 0100 0100 0100,試求其進入Permutation

(P) (32 bits)的值為何? (10%)

( )(

)( )( )(

)( )( )(

)

|

| |

|

(M為明文, C為密文)

(M為明文, C為密文)